はじめに

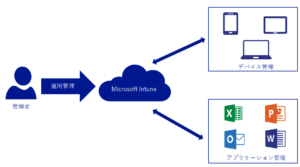

会社のパソコンやスマホを安全に使うには、「管理」と「保護」の両方が大切です。

Microsoft Intuneは、会社の端末を効率よく管理するためのサービスで、

Microsoft Defender for Endpointは、ウイルスや不正なアクセスから端末を保護サービスです。

この記事では、この2つを連携してより強力なセキュリティ対策を行う方法をご紹介します。

Microsoft Defender for Endpointとは

Microsoft Defender for Endpointとは、Windowsの標準搭載されているクラウドベースのEDR(Endpoint Detection and Response)製品です。企業向けの高度な脅威防止、検出、調査、対応機能を提供します。

Microsoft Defender for Endpoint機能一覧

| 機能 | 概要 | Plan1(P1) | Plan2(P2) | Defender for Business |

| 集中管理 | デバイスのセキュリティ設定やポリシーを一元管理 | 〇 | 〇 | 〇 |

| Windowsのファイアウォールとウイルス対策の構成の簡略 | Windowsの標準セキュリティ機能を簡単に構成・管理 | × | × | 〇 |

| 脆弱性管理(コア機能) | ソフトウェアの脆弱性を検出・レポート | × | 〇 | 〇 |

| 攻撃面の縮小 | 不要な機能や攻撃経路を無効化することでリスクを軽減 | 〇 | 〇 | 〇 |

| 次世代の保護 | AIによるマルウェアやゼロデイ攻撃の防止 | 〇 | 〇 | 〇 |

| エンドポイントの検出&応答(EDR) | 脅威検出・調査・対応支援 | × | 〇 | 〇 |

| 自動攻撃の中断 | 攻撃の兆候を検出し、自動で拡大を防止 | × | 〇 | 〇 |

| 自動調査と修復 | 検出されたインシデントに自動で対処・復旧 | × | 〇 | 〇 |

| 月次セキュリティ概要レポート | 検出された脅威や対応状況を月次でレポート | × | 〇 | 〇 |

| 高度なハンティング(30日)/ データ保持(6か月)/ デバイス タイムライン | クエリによる高度分析、詳細な過去データ確認 | × | 〇 | × (デバイスタイムラインなし) |

| 脅威の分析 | インシデントの背景や手法を詳細に分析・表示 | × | 〇 | 〇 |

| クロスプラットフォームのサポート | Mac、iOS、Androidなどのデバイスを保護 | 〇 | 〇 | 〇 |

| Windows Serverと Linux Server | サーバーOSに対応(別途ライセンスが必要) | 〇 | 〇 | 〇 |

| Microsoft 脅威エキスパート | Microsoftのセキュリティ専門家による支援 | × | 〇 | × |

Microsoft Defender for Endpointの各プランと対応サブスクリプション一覧

| プラン | 含まれるサブスクリプション | 備考 |

| Plan1(P1) | ・Microsoft 365 E3 / A3 / G3 ・スタンドアロン | 基本的な保護を提供。EDRなどは含まず。 |

| Plan2(P2) | ・Microsoft 365 E5 / A5 / G5 ・スタンドアロン | 最上位プラン。EDR、高度なハンティング、調査機能あり。 |

| Defender for Business | ・ Microsoft 365 Business Premium ・スタンドアロン | 中小企業向け。P2の一部機能を含む。最大300ユーザー。 |

EDR(Endpoint Detection and Response)

EDRとは、ネットワークに接続されたパソコンやスマホなどのエンドポイントを、24時間体制で監視し、脅威を検出・対処するためのセキュリティ対策です。エンドポイント上での不審な動作を記録・分析することで、ランサムウェアなどの攻撃を早期に察知し、自動的な封じ込めや警告通知を行います。これにより、セキュリティ担当者が侵害の範囲や原因を迅速に調査・対応できるよう支援します。

Defender for Endpoint プラン別のEDR対応状況一覧

| プラン | EDR対応 | 補足 |

| Plan1(P1) | 非対応 | EDR機能なし。検出や調査は不可。リアルタイム保護や基本的な防御機能のみ。 |

| Plan2(P2) | 完全対応 | 高度なEDR機能を提供(デバイスタイムライン、攻撃経路の可視化、自動修復、脅威ハンティング等)。 |

| Defender for Business | 対応(一部制限あり) | 中小企業向け。EDR機能はあるが、詳細なデータ保持(6か月)や高度なハンティング機能には制限あり。最大300ユーザー対応。 |

EDRの脆弱性管理機能についての一覧

| 機能 | 概要 | Defender for Endpoint Plan 2 | Defender 脆弱性管理 アドオン | Defender 脆弱性管理 スタンドアロン |

| デバイス検出 | ネットワーク上の端末を自動で検出 | 〇 | × | 〇 |

| デバイス一覧 | 管理対象の端末情報を一覧表示 | 〇 | × | 〇 |

| 脆弱性評価 | ソフトウェアや構成の脆弱性を特定 | 〇 | × | 〇 |

| 構成評価 | 設定ミスや不適切な構成を検出 | 〇 | × | 〇 |

| リスクベースの有線順位付け | リスクの高い項目を優先表示 | 〇 | × | 〇 |

| 修復の追跡 | 修正作業の進捗を記録・可視化 | 〇 | × | 〇 |

| 継続的監視 | 常時の脆弱性スキャンと監視 | 〇 | × | 〇 |

| ソフトウェアインベントリ | 端末にある全ソフトの一覧管理 | 〇 | × | 〇 |

| ソフトウェアの使用状況に関する分析情報 | 利用頻度などの利用状況を把握 | 〇 | × | 〇 |

| セキュリティベースラインの評価 | 推奨設定との比較評価 | × | 〇 | 〇 |

| 脆弱なアプリケーションをブロックする | 既知の危険なアプリを自動遮断 ※Defenderウイルス対策の有効化が必要 | × | 〇 | 〇 ※Defenderウイルス対策を有効にする必要がある |

| ブラウザ拡張機能の評価 | 拡張機能のリスク分析 | × | 〇 | 〇 |

| デジタル証明書の評価 | 証明書の安全性や有効性を確認 | × | 〇 | 〇 |

| ネットワーク共有分析 | 共有設定の安全性を確認 | × | 〇 | 〇 |

| ハードウェアとファームウェアの評価 | BIOSやデバイスの脆弱性を検出 | × | 〇 | 〇 |

| Windowsの認証済みスキャン | 認証されたスキャンで詳細分析 | × | 〇 | 〇 |

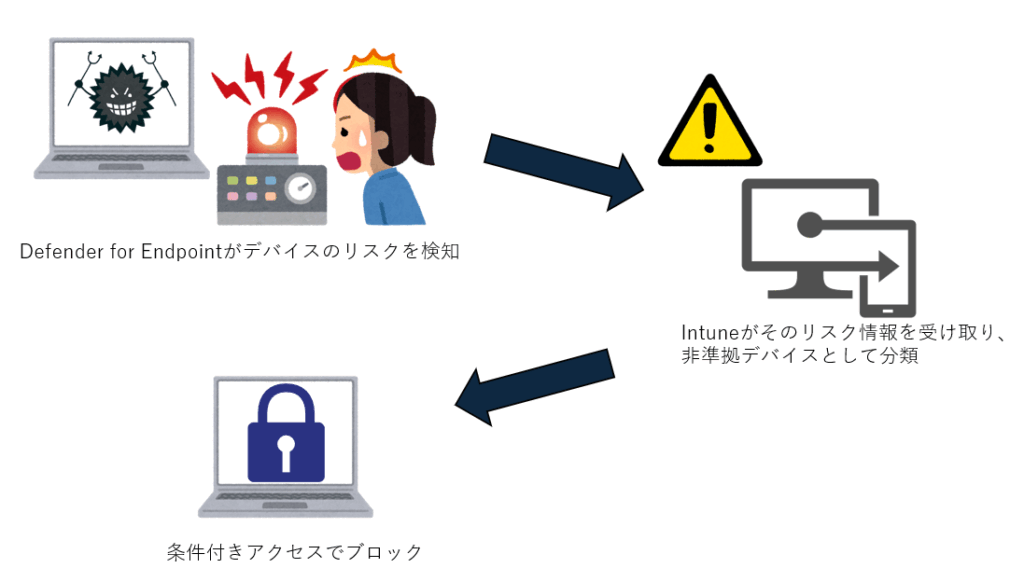

IntuneとDefender for Endpointの連携でできること

Microsoft IntuneとDefender for Endpointを統合することで、自動化されたセキュリティ対策と管理が可能になります。

Microsoft Defender for Endpointの最小要件のライセンスについて

| 製品 | 必要なライセンス |

| クライアント デバイス(PC など) | ・Microsoft 365 E5 ・Intune + Defender for Endpoint P1 or P2 ・Microsoft Defender for Business |

| サーバー | Defender for Endpoint Server ライセンス(別売) |

オンボーディング(登録)する

オンボーディングとは、PCやスマホなどの端末をDefender for Endpointに登録し、保護を開始することです。

主な登録方法

・Intune:ポリシーで自動登録

・スクリプト:手動で登録

・Active Directory:グループポリシーで自動登録

統合を有効にする

IntuneとMicrosoft Defender for Endpointの統合を有効します。

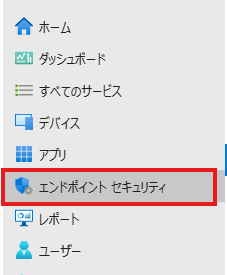

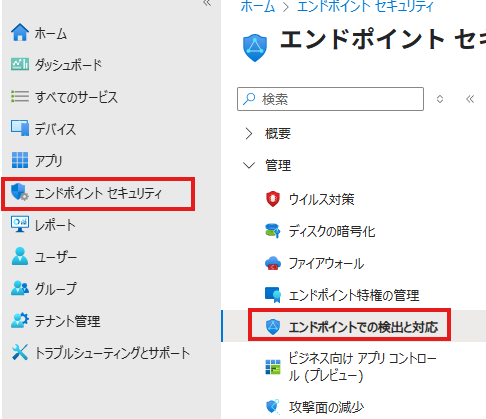

1.[Microsoft Intune管理センター]にアクセスします。

2.サイドバーから[エンドポイントセキュリティ]をクリックします。

3.[セットアップ]→[Microsoft Defender for Endpoint]をクリックします。

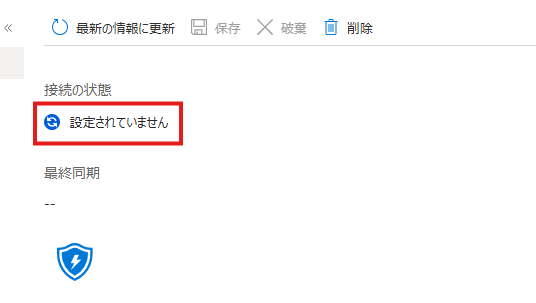

4.ページ上部にある[接続の状態]を確認します。

※[有効]の場合:DefenderとIntuneは既に接続されています。

※[設定されていません]の場合は、継続します。

4.ページ下部の[Microsoft Defender セキュリティセンターを開く]をクリックします。

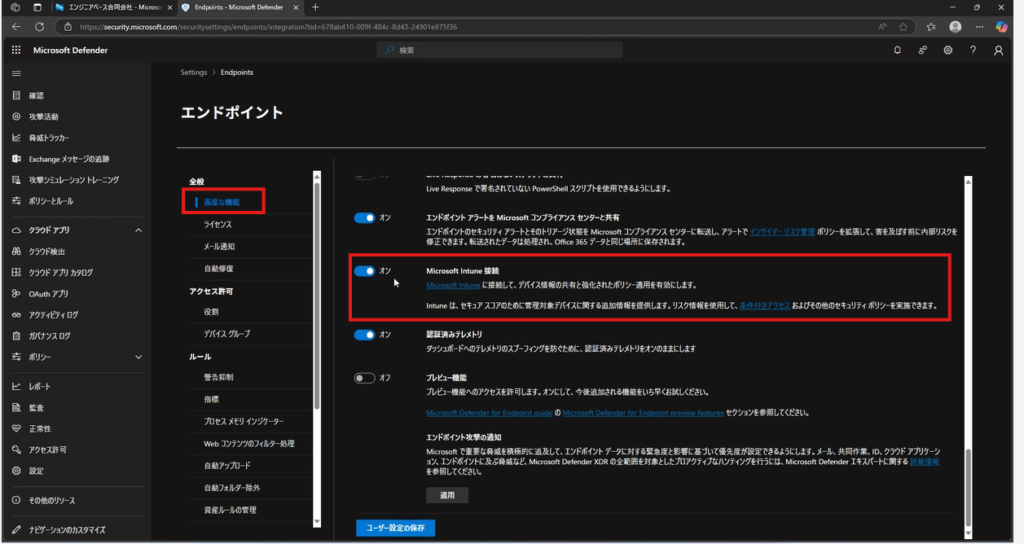

5.[Microsoft Defenderポータル]を開いたら、[高度な機能]をクリックし、下にスクロールして[Microsoft Intune接続]を探して[オン]に設定します。

構成ポリシーの作成

Microsoft Defender for Endpointにオンボードされるユーザーまたはデバイスのグループ選択する構成ポリシーを作成します。

1.[Microsoft Intune管理センター]にアクセスします。

2.[エンドポイントセキュリティ]→[エンドポイントの検出と対応]をクリックします。

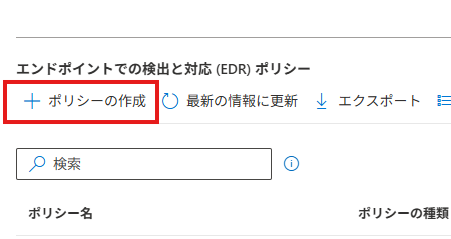

3.[ポリシーの作成]をクリックします。

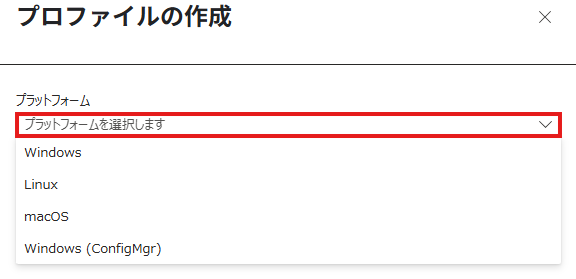

4.[プロファイル作成]画面の[プラットフォーム]を次の選択肢から選びます。

・Windows

・Linux

・macOS

・Windows(Configuration Manager)

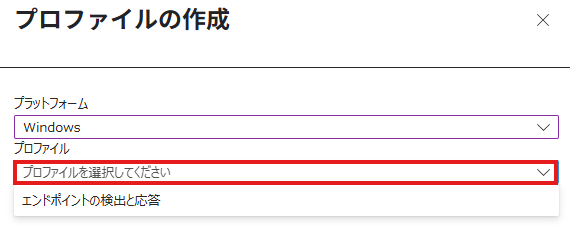

5.[プロファイル作成]画面の[プロファイル]から「エンドポイントの検出と応答」を選択し、画面下の[作成]をクリックします。

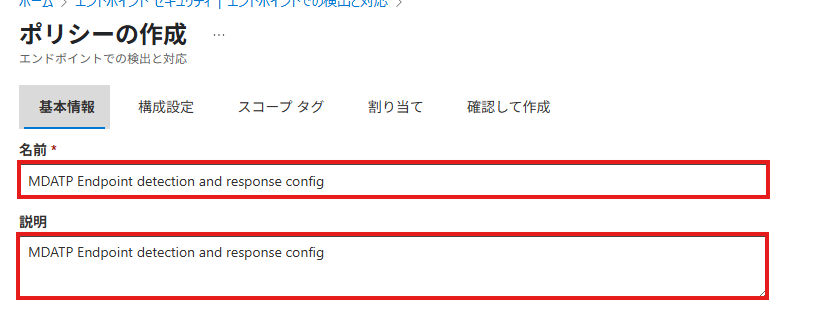

6.基本情報画面で、[名前]と[説明]を入力し、画面下の[次へ]をクリック。

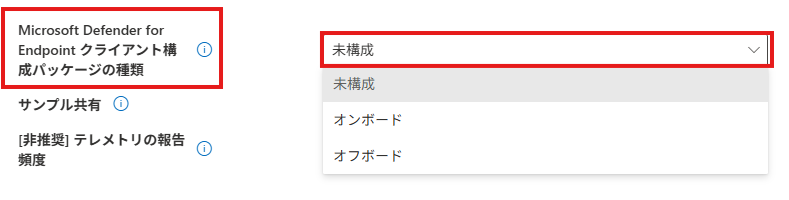

7.構成設定画面で、[Microsoft Defender for Endpointクライアント構成パッケージ]を次の選択肢から選びます。

・未構成:設定しない

・オンボード:端末をDefender for Endpointに登録(保護を開始)

・オフボード:端末をDefender for Endpointから解除(登録解除)

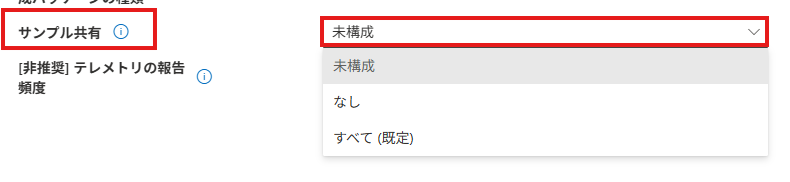

8.構成設定画面で、[サンプル共有]を次の選択肢から選びます。

・未構成:設定しない

・なし:サンプルをMicrosoftと共有しない

・すべて(既定):すべてのサンプルを自動でMicrosoftと共有する

9.構成設定画面で、[テレ目トリの報告頻度]を選びます。

・未構成:設定しない

・通常:標準的な頻度で端末の情報をMicrosoftに送信

・高速:より頻繁に情報を送信し、迅速な脅威検出・対応が可能に

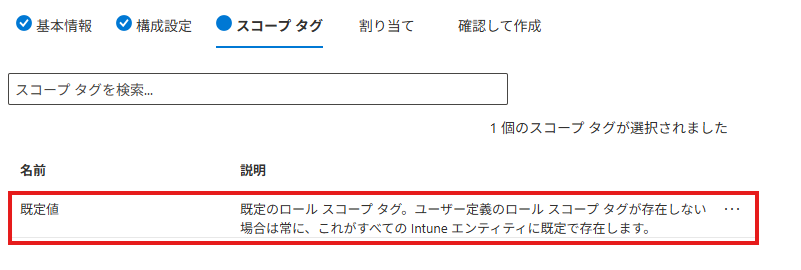

10.スコープタグ画面で必要に応じてスコープタグを選択し、「次へ]をクリックします。

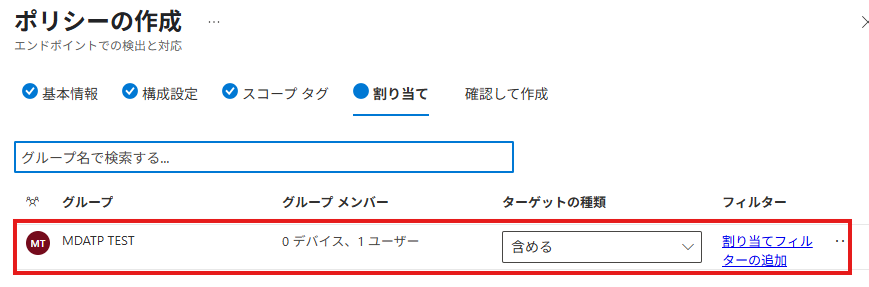

11.割り当て画面で、[含めるグループの選択]をクリックして、グループを追加し、[次へ]をクリックします。

12.確認して作成画面下部の[保存]をクリックします。

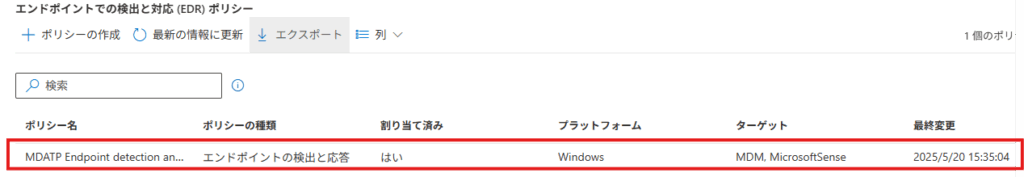

13.[エンドポイントでの検出と対応]画面で、作成したポリシーを確認できます。

構成ポリシーをグループに割り当てることによって、Intuneで管理者が意図したセキュリティ基準や運用ルールを、対象のデバイスに適用できるようになりました。

まとめ

IntuneとMicrosoft Defender for Endpointを連携することで、管理者がセキュリティ対策とデバイス管理を一元的に行えるようになり、従業員は安全な環境で業務に集中できるようになります。企業全体の情報漏洩リスクやマルウェア感染の可能性が減り、運用コストの削減や対応スピードの向上といったメリットも得られます。