はじめに

直近で弊社利用のメールドメインが、某国のメールサーバーで無断使用されたものをDMARCを使って撃退しましたので事例としてご紹介いたします。受信メールはDNSに登録されたMXレコードで受信サーバーを固定できますが、送信メールはそうもいきません。ドメインを登録してしまえば受信はできなくても送信はできてしまうというのが一般的なメールサービスの仕様となります。また、利用ドメイン登録時に何の確認もなく利用開始できてしまうようなお行儀の悪いサービスは世の中にはまだまだいっぱいあります。

大前提

DMARCで送信メールのふるまいを管理するためには、SPFとDKIMが正確に設定できている必要があります。登録内容に誤りがあると最悪の場合すべてのメールが送信できなくなる場合がありますので慎重にご対応ください。

- SPFレコード

-

ドメインが送信する可能性があるメールサーバーのIPアドレスをTXTレコードで登録します。名前解決させることも可能です。

- DKIM

-

電子署名を用いて送信ドメインの認証をおこなう仕組みです。DKIM を使用することで、受信側がコンテンツが改ざんされていないかを検証することができます。

DMARC設定の必要性

DMARCポリシーは一番強いポリシーを設定した場合、受信を拒否させることが可能になります。設定を間違えてしまうと本来届かないとまずい正規のメールもブロックしてしまうようになります。

DMARCの設定は処理は何もしない、レポートを受け取るところから始めましょう!最低限レポートを受け取らないとドメインを勝手に使われている場合でも検知するすべがありません。

取引先からクレームをもらって気が付きましたでは会社の信用問題にも発展しかねません。

弊社の対応事例

弊社では以下の手順で対応しました。今現在、弊社のポリシーはReject(拒否)になっています。

Exchange OnlineやGoogle Workspaceだけでなく、それ以外のシステムや構築物などからメールを配信していないかを確認しましょう。SMTPリレーして配信してるサービスは最後にメールが出ていくサーバーのSPF/DKIMが正確に登録されていれば基本的に問題はありません。

サービスによってはSPF/DKIM/DMARCに対応できないサービスもありますので、利用中のサービスが対応するものなのかを確認しましょう。

ここでのポリシー設定例は下記の通りです。

v=DMARC1; p=none; rua=mailto:<メールアドレス>; fo=1

メールサービス単位でログが配送されますので、会社として利用しているけど管理上漏れていたものや、勝手にドメインを使われてしまっているサーバーからも通知が届きます。

※ログの通知はリアルタイムではありません

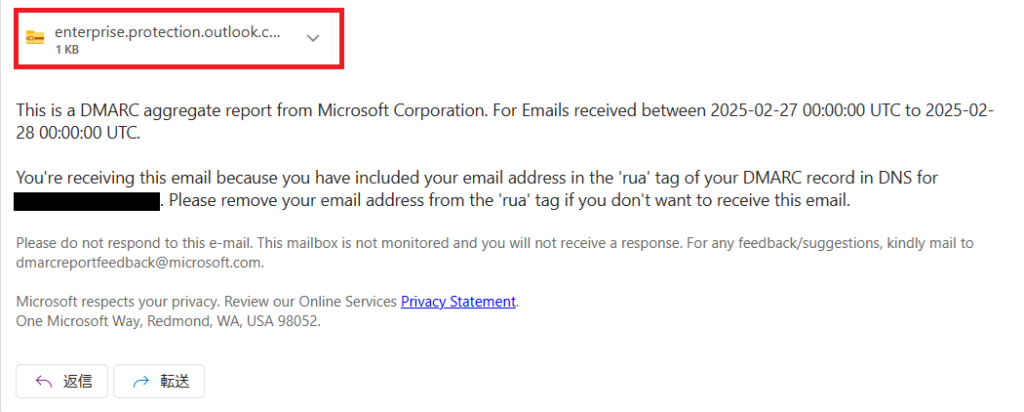

通知メールのサンプルは下記の形です。サンプルはExchange Onlineを利用しているものであり、添付ファイルで詳細を確認することが可能です。

ここまでで業務利用されているが想定されていない場所からのメール配信や、ドメインが勝手に利用されているなどの確認は取れているはずです。次のステップとしてはSPF/DKIMがFailしているものは隔離させることです。取引先などへのメール配送に問題が出てないことを確認していきましょう

ここでのポリシー設定例は下記の通りです。

v=DMARC1; p=quarantine; rua=mailto:<メールアドレス>; fo=1

ステップ5の時点で問題が起きてなければ、拒否設定が入っていても基本的に問題は発生しないはずです。また、隔離迄設定してもなお勝手にドメインが使われてしまっているような場合は拒否まで入れておくことでドメインの利用をあきらめさせることができる可能性があります。

ここでのポリシー設定例は下記の通りです。

v=DMARC1; p=reject; rua=mailto:<メールアドレス>; fo=1

まとめ

弊社ではたまたまDMARCポリシーの設定がされていました。ポリシーはNoneでしたが通知を受け取れる状態としていたため、ドメインの無断利用にかなり早いタイミングで気づくことができています。弊社が対応させていただいたお客様でもDMARC設定はしていても通知を受け取っていなかったり、そもそもSPF/DKIMの設定が間違っていたりしていて正常に機能していない会社様もいらっしゃいます。

火消しはボヤの内にが原理原則だと思いますので、ボヤに気づけるような設定をまずは実施してみてはいかがでしょうか?